故用兵之法,十则围之,五则攻之,倍则分之,敌则能战之,少则能逃之,不若则能避之。故小敌之坚,大敌之擒也。—— 《孙子兵法》

接上篇,野鸡板子得先下载官方镜像固件,否则可能连不上本文使用的工具。国内厂家出了各种自家的工具,有些还号称用了云资源做解码。里面吹的成本居多,不建议初学者使用,文档说明语焉不详,连接不稳定也是常有的。

最近折腾 proxmark3 是突然冒出来个想法想用手机模拟门禁卡。没做啥准备,直接说完就上网买了个 proxmark3 easy。最后发现手机想要模拟卡片,要进行 root。暂时还没办法折腾,等换新机的时候再折腾。

具体的操作步骤:

读取卡片信息

- 下载GUI工具 https://github.com/wh201906/Proxmark3GUI (灰常好用)

- 点击 “Card Info” 可以获取卡片信息。国内卡片十有八九都是 Mifare 1K 的卡。

- 点击 “Check Deafult” 利用默认密码读卡,看是否可以读出

- 点击 “Nested” 进行 Nested 攻击,很快就可以读出密码

- 点击 “Read Slected” 可以读回全部扇区的数据

- 分别把 data、key 文件保存,这样可以随时复制卡片

复制卡片信息

- 需要备一张 CUID 白卡 (CUID 卡可以写 0 扇区,修改卡片的 UID)

- 先尝试使用 wipe 按键清除一下卡片内容

- 对白卡重复读取卡片信息中的内容

- 载入前面保存的 data 文件

- 写入数据 “Write Selected”

- 复制成功

Mifare Classic 1K 卡片

!!!重要!!!

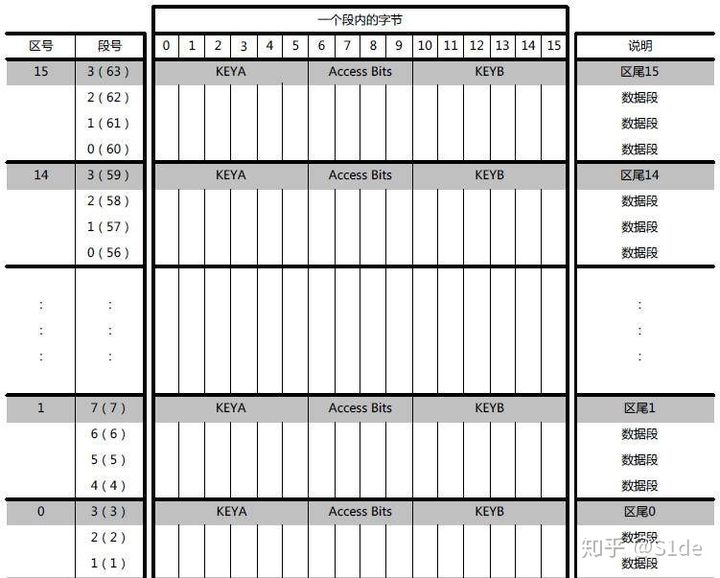

- 总共有 16 个扇区(sector),每个扇区有 4 个 block (扇区类似于柜子,block类似于柜子中的格子)

- 卡中每个块包含16字节,所以M1卡的容量=16扇区4块16字节=1024字节=1k (M1卡的由来)。

- 每个扇区中前三个块是数据区,最后一个块是密码区,用来控制数据区的加密读写。

- 标准卡片:每张卡在0扇区的0块都会存放厂商代码,所以里面也保存了UID编号,是无法修改的。

- 魔术卡片:0 扇区及其他扇区均可重复写入,模拟任意卡。

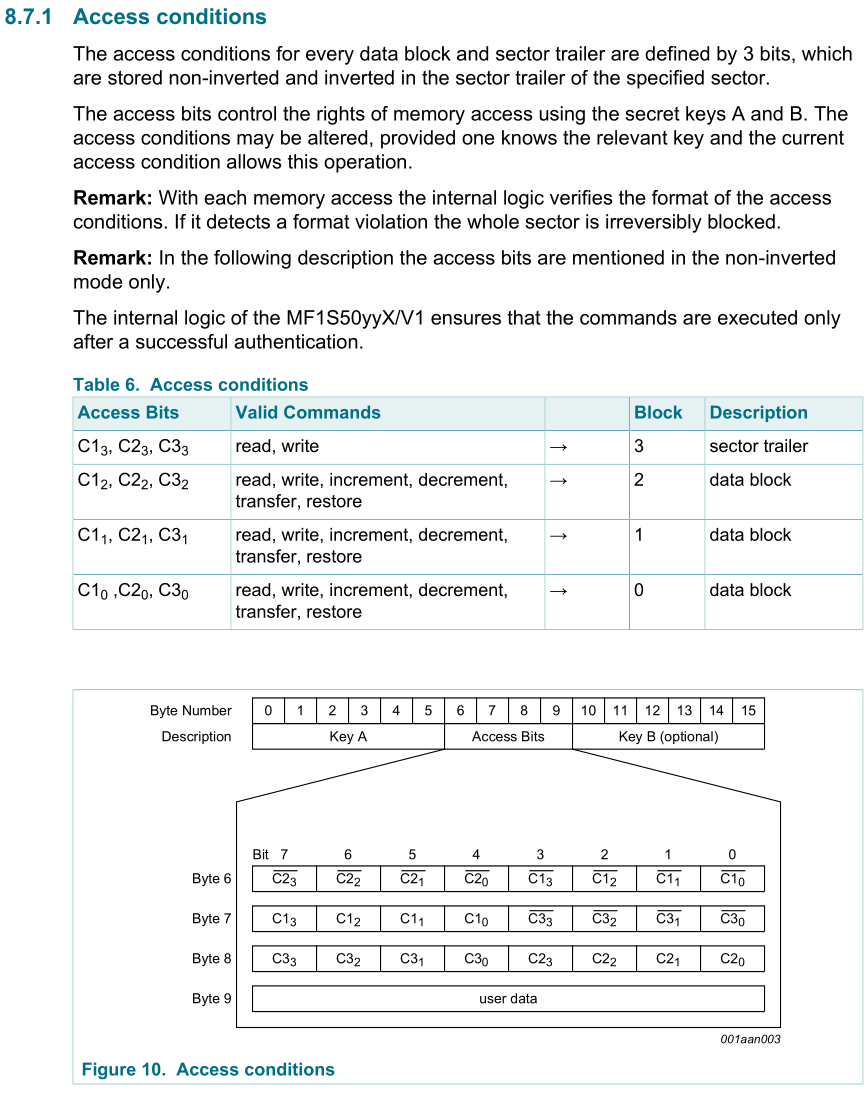

Sector tailor 介绍

参考:https://zhuanlan.zhihu.com/p/67532665

卡片区别

IC 卡:13.56MHz 卡片,线圈小、薄,具备 NFC 功能的手机可读取

ID 卡:125KHz 卡片,线圈粗、厚

一些思考

- Proxmark3 市场劣币驱逐良币的现象非常明显。以致于原创团队不再做 Proxmark3 Easy了,转做更高性能的 Proxmark3 RDV4 了。除了带液晶屏的哪一款,其他我见到的各个板子都应该是出自于谭兄(Olaf Tan)。请大家支持谭兄(Olaf Tan)的淘宝店店。 https://proxmark3.taobao.com/

- 还是劣币驱逐良币,市面上包括日常使用的卡,大多数基本都是有漏洞的卡(便宜)。

- 玩票性质的,买 Proxmark3 Easy 性能基本够用了。

扩展阅读

大部分硬件、卡片相关的内容,基础入门看这两篇文章就够了,很全面。

https://lzy-wi.github.io/2018/07/26/proxmark3/

https://ulyc.github.io/2020/01/18/常见RFID卡片介绍-破解思路-及-Proxmark3简介/